La computación en la nube puede aportar muchos beneficios a la empresa al tiempo que ahorrar costes económicos, dejando atrás cualquier preocupación por el equipo físico para alojar información y ejecutar programas. Sin embargo, todavía son muchos los reacios a entregar datos a terceros, bien por temor a los hackers, a la pérdida accidental de archivos o al robo a los proveedores en la nube.

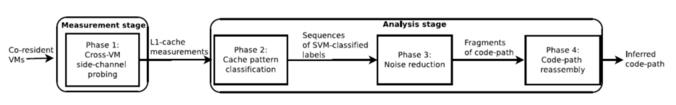

Un estudio llevado a cabo por investigadores de la empresa internacional de seguridad informática RSA da la razón a los más temerosos. Según publica la web MIT Technology Review, se ha demostrado que es posible para un software alojado en la nube robar información valiosa de otro software hospedado en la misma. Para probarlo, ejecutaron un software malicioso en un hardware diseñado para imitar el funcionamiento de compañías de cloud computing como Amazon. Así, fueron capaces de robar una clave de seguridad de e-mail desde el software de otro usuario.

El ataque, desarrollado por RSA en colaboración con investigadores de la Universidad de Carolina del Norte y Wisconsin, ambas en EEUU, demostró ser tan complejo que es poco probable que se convierta en un peligro para los clientes de las plataformas actuales, pero sí abre el debate sobre la seguridad en la nube.

En su publicación, los autores del estudio sugieren que la información más valiosa no debería confiarse a este tipo de alojamientos. “La lección principal es que si tienes una carga de trabajo sensible no debes trabajar junto a alguien desconocido y potencialmente poco fiable”, señala Ari Juels, jefe científico de RSA y director de los laboratorios de investigación.

Virtualización

El ataque debilita uno de los pilares básicos que sustenta la computación en la nube, el hecho de que los datos de un cliente se mantienen completamente separados de los pertenecientes a cualquier otro. Esta separación es posible en teoría a través de la tecnología de virtualización, software que imita el sistema de un equipo físico.

El resultado son máquinas virtuales (VM) que ofrecen a sus usuarios un sistema familiar para instalar y ejecutar software, ocultando el hecho de que, en realidad, todos los clientes comparten el mismo sistema informático, complejo y a una escala similar a la de un almacén.

El trabajo de Juels y sus compañeros de equipo se centra en demostrar este funcionamiento y sus posibles deficiencias. Así, detectaron que el ataque sólo funciona cuando ambas VM se ejecutan en el mismo hardware físico, como “co-residentes” en una sola máquina. Al compartir recursos, las acciones de una pueden afectar a la eficacia de la otra.

De esta forma, las dos VM comparten la misma caché de hardware, que almacena datos utilizados recientemente para acelerar el acceso futuro a los mismos. El procedimiento de la VM atacante es llenar la memoria caché, de manera que la máquina objeto del ataque, que está procesando en clave criptográfica, puede sobrescribir algunos de los datos de la otra. Al observar qué partes de la caché se cambian, la VM atacante aprende sobre la clave en uso.

Según los autores del estudio, es lo que se conoce como “ataque de canal lateral”, al aprovechar las cachés del procesador para observar el comportamiento de la víctima. “A pesar del hecho de que, en principio, la víctima está aislada, la máquina de ataque virtual vislumbra su comportamiento a través de un recurso compartido”, matiza Juels.

El atacante no consigue leer directamente los datos de la víctima, pero al notar la rapidez con la que escribe en la memoria caché puedo inferir algunas pistas sobre lo que habría dejado en ella. “Mediante la recopilación de cada uno de esos vistazos, se puede revelar la clave de cifrado al completo”, explican en la publicación.

Ataque factible

El software atacado en la prueba fue GNUPrivacy Guard, un programa de encriptación de correo electrónico conocido por filtrar información. Michael Bailey, investigador de seguridad informática en la Universidad de Michigan, subraya que, aunque el experimento no se realizó en un entorno de cloud computing real, “el resultado es significativo e inspirará a otros investigadores, y tal vez a atacantes reales, a demostrar que este tipo de acciones puede ser factible”.

Y es que, a pesar de su complejidad, los investigadores apuntan que los proveedores de cloud y sus clientes deben tomarse en serio la amenaza. “Las defensas son un reto”, recuerda Juels, quien ha informado a Amazon sobre su investigación. “Me emociona que por fin alguien dé un ejemplo de un ataque de canal lateral”, reconoce Bailey. “Es una prueba que plantea la posibilidad de que esto puede llevarse a cabo realmente y motivará a seguir investigando”, continua.

Una demostración relacionada consistiría en usar el método para robar las claves de cifrado utilizadas para proteger sitios web que ofrecen servicios como el correo electrónico, las compras y la banca aunque, según Bailey, sería mucho más difícil. Con todo, Juels asegura estar trabajando para comprobar hasta dónde puede llegar su nuevo estilo de ataque.

Mientras tanto, una fórmula que los administradores de la nube pueden tomar para evitar fugas como ésta es usar un equipo diferente para tareas de alta seguridad. “En entornos de alta seguridad, una práctica que viene de antiguo sería no usar el mismo ordenador para tareas que deben aislarse unas de otras, es decir, mantener una especie de cámara de aire entre las tareas. Ésta sigue siendo la más alta garantía de defensa contra los ataques de canal lateral (y muchos otros)”, escribieron los autores.

Hacer un comentario