Internet es un medio en el que los ciudadanos pueden comunicarse y transferirse datos masivamente unos a otros. Pueden publicar lo que ellos consideren adecuado y comunicarse privadamente cuando quieran. Gracias a esta libertad, internet es un hervidero de cultura, de nuevas ideas, de nuevas comunidades y de nuevas confrontaciones, de expresiones humanas en todos los sentidos. En ese hiperactivo ecosistema cada día nacen nuevas tecnologías, nuevas maneras de resolver problemas. Algunas de esas ideas son adoptadas masivamente, y otras simplemente son olvidadas con el tiempo.

Las grandes empresas y los criminales, a la par, intentan sacar provecho rastreando las actividades de los internautas, copiando ideas, haciendo estudios de mercado y consiguiendo informaciones que los usuarios muchas veces ni siquiera saben que existen o que son accesibles. Mientras tanto, los gobiernos y los proveedores de internet en todo el mundo, con las excusas más diversas, intentan restringir el acceso a determinadas informaciones filtrando las conexiones. Ninguno de ellos puede hacer eso sin vulnerar derechos fundamentales de los ciudadanos. Por eso, muchas voces se alzan públicamente denunciando estas actividades. La polémica llega a las portadas de los medios con bastante frecuencia.

La tecnología actual permite que las conexiones puedan ser intervenidas

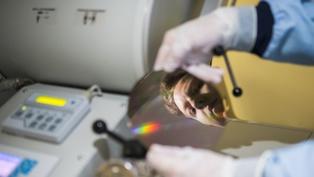

En este contexto económico, político y mediático, desde el punto de vista puramente tecnológico la situación es más sencilla. La tecnología actual permite que las conexiones puedan ser intervenidas, y con tiempo descifradas si es que estaban cifradas. Cualquiera con ciertos conocimientos de informática y telecomunicaciones puede hacerlo. La única condición es que la conexión no esté físicamente aislada, o especialmente protegida. Esto se cumple para la práctica totalidad de los usuarios, que no tienen los conocimientos o los medios necesarios para protegerse.

Pero ante la supuesta amenaza de las autoridades contra la privacidad de las comunicaciones, en el bullicioso internet siguen naciendo cada día nuevas tecnologías con la colaboración de todos. Así están surgiendo numerosas maneras de conseguir que se mantenga el anonimato en las conexiones a internet. No se trata sólo de cifrar las comunicaciones, también es importante evitar la identificación de los interlocutores. Para eso hay que conseguir transferir la información sin dejar rastro y sin la posibilidad de ser descifrada. La privacidad de la comunicación queda entonces garantizada.

Es la comunidad del software libre la encargada de plasmar en software esas nuevas ideas, y algunas de esas ideas están teniendo éxito. Hay proyectos enteramente surgidos de la comunidad abierta de internet, como el proyecto I2P, el proyecto TOR, el reciente BitBlinder o el Anomos. Pero hay otros que surgen del trabajo de comunidades más específicas, como el OneSwarm, concebido en la universidad de Washington. Existen también pequeñas adaptaciones de programas ya existentes, y que hacen posible el funcionamiento junto con este nuevo software. Por ejemplo iMule o I2P-BT, que son variaciones de aMule y de BitTorrent que utilizan el software I2P, o el Torbutton, que añade al navegador Firefox la capacidad de navegar usando TOR.

Combinación de cifrado con desvío y dispersión de tráfico

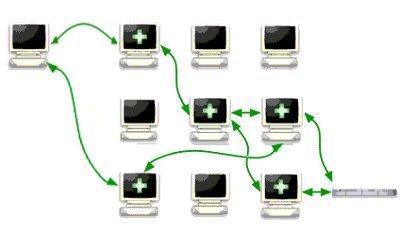

Todos se basan en variaciones de la misma idea. Utilizan una combinación de cifrado con desvío y dispersión del tráfico. Esta combinación es la clave. Si sólo se usa el cifrado se consigue evitar que el contenido de la información sea desvelado fácilmente. Pero eso todavía permite que se pueda monitorizar el flujo de la información. Así es posible identificar el origen y el destino de la información. No pueden saber qué información es, pero saben quién, cuándo y cómo. Y si la conexión se mantiene suficiente tiempo y con tráfico suficiente, pueden llegar a descifrar con cierta facilidad la información.

Si se utiliza el proxy múltiple, es decir, si se desvía la conexión a través de otros usuarios conectados, lo que se evita es que se pueda identificar el origen y el destino de la información. Cuando se intercepta una información se puede ver el ordenador desde dónde fue transmitida, pero esa no es la fuente original, porque la información fue transmitida a ese ordenador desde otro, y a éste desde otro más. Así sucesivamente. Si además se dispersa la información en varios flujos que lleguen al mismo destino, pero por caminos separados, tampoco se puede identificar una concentración de tráfico de datos, con lo que los interlocutores permanecen anónimos.

Usando estas técnicas simultáneamente se consigue que la información viaje encriptada desde el origen, dividida en paquetes que viajan separados, y moviéndose de un ordenador a otro en la red. Como los otros ordenadores por los que va pasando también utilizan este mismo software, los datos llegan sin dejar rastro hasta el destino. Allí lo que se recibe son paquetes separados desde orígenes distintos, así que tampoco hay una concentración de flujo intenso que pueda ser rastreable. Efectivamente, la privacidad de la comunicación queda garantizada.

Las diferentes variaciones que introduce cada software específico hacen que cada uno sea más adecuado para ciertas aplicaciones. Unos alcanzan más velocidad de transferencia, otros necesitan pocos desvíos intermedios, algunos están pensados para transferencia anónima de archivos mediante P2P, otros para la navegación anónima en general. Los usuarios finales decidirán a partir de ahora, con su uso, qué software seguirá evolucionando y cuál será olvidado.

Hacer un comentario