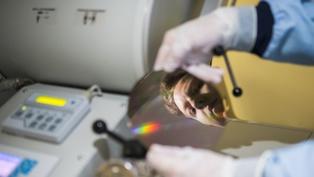

Los dispositivos inalámbricos se usan cada vez más para funciones cruciales, como los sistemas de seguridad o automatización de plantas industriales. Aunque las transmisiones inalámbricas pueden encriptarse para proteger los datos transmitidos, es difícil determinar si un dispositivo -como una cámara de seguridad conectada de forma inalámbrica para proteger edificios críticos en aeropuertos o estaciones de energía- ha sido manipulado. Un atacante puede simplemente girar la vista de la cámara lejos de la zona que está vigilando sin desencadenar una alerta.

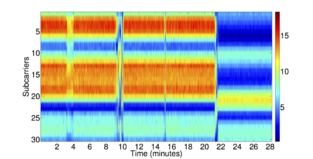

Investigadores de la Universidad de Lancaster (Reino Unido) han creado un método que analiza las señales WiFi de varios receptores para detectar ataques físicos. Un cambio en el patrón de las señales inalámbricas -conocido como Información del Estado del Canal, CSI – recogido por los receptores puede indicar una manipulación. El algoritmo detecta ataques a pesar del ruido de la señal causado por los cambios naturales en el medio ambiente, como la gente que camina por medio de las vías de comunicación.

Utz Roedig, de la Facultad de Informática y Comunicaciones, y uno de los autores del artículo de la Universidad de Lancaster, dice en la nota de prensa de ésta: «Un gran número de sistemas de Internet de las Cosas usan WiFi y muchos de ellos requieren un alto nivel de seguridad. Esta técnica nos da una nueva manera de introducir una capa adicional de defensa en nuestros sistemas de comunicación. Dado que usamos estos sistemas en torno a infraestructuras de vital importancia esta protección adicional es vital».

El artículo fue presentado por el autor principal Ibrahim Ethem Bagci en la 31ª Conferencia Anual de Aplicaciones Informáticas (ACSAC) en Los Angeles el miércoles 9 de diciembre.

Otros colaboradores de la investigación son Ivan Martinovic, de la Universidad de Oxford, y Matthias Schulz y Matthias Hollick, de la Technische Universitat Darmstadt (Alemania).

Ciberseguridad

Por otro lado, un conjunto de investigadores ha imaginado un enfoque nuevo para poner a prueba las teorías de ciberseguridad, en entornos realistas, pero controlados, de forma similar a los laboratorios de otros campos de la ciencia.

«Nuestros adversarios tienen un entorno increíble para poner a prueba sus ataques: Internet, en el que operan todos nuestros sistemas de producción», explica Terry Benzel, subdirector de la División de Internet y Sistemas en red en el Instituto de Ciencias de la Información de la Universidad del Sur de California (USC, EE.UU.). «Pueden sentarse y analizar nuestras vulnerabilidades durante el tiempo que quieran, ejecutando experimentos hasta que encuentren la manera correcta. Nuestros investigadores y desarrolladores de tecnología líderes no tienen nada de eso.»

Esta «asimetría», como la llaman los investigadores, es en parte la razón de que se produzcan tantos ataques cibernéticos. También sirvió como motivación para que la National Science Foundation (NSF) estadounidense decidiera en 2013 financiar un esfuerzo de varios años para determinar la mejor manera de avanzar en el campo de la ciberseguridad experimental.

Dirigido por investigadores en seguridad cibernética de la empresa SRI International y de la USC con décadas de años de experiencia, el esfuerzo involucró a más de 150 expertos, de 75 organizaciones. Los investigadores publicaron un informe como resultado de esta actividad, en julio de este año.

Aunque se podría esperar, según la nota de prensa de la NSF, que el informe se centrara en los tipos de hardware, software y redes necesarios para la realización de experimentos de ciberseguridad, la conclusión principal es aún más fundamental: la comunidad investigadora tiene que desarrollar una «ciencia de la experimentación en ciberseguridad».

Los elementos clave de esa disciplina deben incluir métodos, enfoques y técnicas que los investigadores pueden utilizar para crear estudios reproducibles que la comunidad pueda probar, reutilizar y evolucionar. Para ello, deberán compartir datos y sistemas de funcionamiento.

Recomendaciones

En primer lugar, señalan, la investigación debe ser multidisciplinar. «Tenemos que reunir a diferentes disciplinas, desde la informática, la ingeniería, las matemáticas y el modelado a la ciencia de la conducta humana, la sociología, la economía y la educación», dice David Balenson, otro de los autores principales y científico de la computación de alto nivel en SRI International.

En segundo lugar, los experimentos deben modelar con precisión e incorporar el elemento humano («usuarios, operadores, mantenedores, desarrolladores y el enemigo»).

Los diferentes ambientes experimentales deben ser capaces de trabajar juntos mediante plug-and-play (enchufar y usar), siguiendo modelos comunes para la infraestructura y los componentes del experimento, utilizando interfaces y estándares abiertos.

«Sin una infraestructura experimental compartida, los investigadores tienen que gastar un montón de dinero en el desarrollo de su propia infraestructura experimental, lo cual les aleja de su objetivo de investigación», dice Laura Tinnel, ingeniera en SRI Internacional y una de los autoras del estudio. «La gente está reinventando la rueda».

En cuarto lugar, los marcos experimentales deben permitir diseños reutilizables que permitan un mejor contraste de hipótesis basados en la ciencia.

Por último, cualquier infraestructura que se construya debe ser usable e intuitiva, de modo que los investigadores y los estudiantes pasarían menos tiempo aprendiendo a utilizarla y más tiempo haciendo la investigación científica fundamental.

Los autores del estudio creen que si la comunidad científica sigue sus recomendaciones, no sólo cambiará el equilibrio de poder entre los hackers y expertos en seguridad cibernética, sino dará lugar a sistemas que sean seguros por diseño -algo que se ha discutido durante mucho tiempo en la comunidad mundial de ciberseguridad, pero no se ha implementado con éxito.

Referencias bibliográfica:

Ibrahim Ethem Bagci, Utz Roedig, Ivan Martinovic, Matthias Schulz y Matthias Hollick: IOT: Using Channel State Information for Tamper Detection in the Internet of Things. Proceedings of the 31st Annual Computer Security Applications Conference (2015). DOI: 10.1145/2818000.2818028.

Hacer un comentario