Cuando roban un banco, por lo general hay una pila de billetes especiales en el botín. Este paquete explota durante la fuga y libera un colorante que marca el resto del dinero robado. Un concepto similar está siendo utilizado para descubrir aplicaciones de espionaje en los dispositivos móviles.

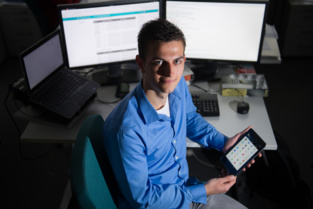

Científicos de la computación de la Universidad del Sarre (Alemania) han diseñado una aplicación que lo permite en el sistema Android. Así, hay una vigilancia más precisa de posibles aplicaciones maliciosas.

Cuando un usuario instala una app, es «extorsionado»: o bien acepta que la aplicación tenga acceso a determinados datos, como sus contactos o de acceso a Internet, o no podrá utilizarla. Aunque los usuarios pueden rechazar determinadas solicitudes de acceso, esto sólo da una sensación engañosa de seguridad, dice la nota de prensa de la universidad.

«Como dice que quiere determinados datos, no sé si está haciendo algo con ellos o no», dice Oliver Schranz, estudiante de posgrado en Ciencias de la Computación. Su opinión coincide con un estudio por la compañía de seguridad estadounidense Appthority. Más del 88 por ciento de las aplicaciones de Android hechas para uso empresarial espían datos. Por esa razón, Schranz ha trabajado junto con Philpp von Styp-Rekowsky y Sebastian Weisberger para diseñar una aplicación con la que ayudar a usuarios y empresas a realizar un seguimiento de lo que está sucediendo en la aplicación sospechosa.

La aplicación TaintArtist se basa en el método de Seguimiento de la Mancha. Si una aplicación tiene acceso a información sensible, queda marcada. Incluso si la información es alterada, como en el caso de que haya cálculos, quedan marcas en el nuevo resultado. El usuario sólo tiene que instalar la aplicación y después elegir cuáles otras deben ser monitorizadas, y qué debe estar prohibido y qué permitido.

Hasta ahora, para un análisis de flujo de información era necesaria una modificación del sistema, lo que abrumaba a los usuarios básicos. TaintArtist utiliza una novedad de las versiones más recientes de Android, que permite que se ejecute sin alterar el sistema. Simplemente, ralentiza una milésima de segundo la ejecución de las aplicaciones. Los investigadores no saben aún si la aplicación se comercializará o estará disponible de forma gratuita.

Contraseñas

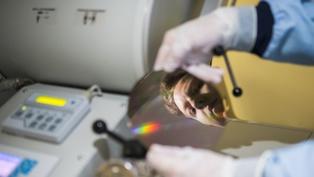

Por su parte, investigadores de la Universidad Rutgers (Nueva Jersey, EE.UU.) han realizado el primer estudio de campo de contraseñas en forma de trazo manual.

Los resultados, en combinación con estudios previos, muestran que las contraseñas de forma libre son una seria alternativa al texto u otros métodos para iniciar sesiones, especialmente en dispositivos móviles, según la información – de Rutgers. Son rápidas de usar, fáciles de recordar y difíciles de adivinar.

El estudio de Rutgers exploró cómo utilizan 91 personas las contraseñas de forma libre en su vida diaria. Los investigadores instalaron software en los teléfonos inteligentes de los participantes, que crearon 347 contraseñas de texto y 345 contraseñas de garabato.

Se pidió a cada participante crear y recordar contraseñas para dos conjuntos diferentes de cuentas, creadas para el estudio. El primer conjunto contenía dos cuentas virtuales: banca en línea y red social. El segundo grupo incluye seis cuentas: correo electrónico, juegos en línea, de citas en línea, compras, cursos en línea y streaming de música.

Los resultados mostraron que los participantes prefirieron figuras (49,28 por ciento) y letras (24,07 por ciento) para sus contraseñas garabateadas, frente a las líneas (15,76 por ciento). Los participantes también prefirieron los garabatos de un solo dedo (93,62 por ciento) que los de varios dedos.

Los participantes que utilizaron contraseñas garabateadas gastaron un 22 por ciento menos tiempo en iniciar sesión y un 42 por ciento menos de tiempo en crear contraseñas, en promedio.

Referencia bibliográfica:

Yulong Yang, Gradeigh D. Clark, Janne Lindqvist, Antti Oulasvirta: Free-Form Gesture Authentication in the Wild. Association for Computing Machinery’s Conference on Human Factors in Computing Systems 2016. DOI: 10.1145/2858036.2858270.

Hacer un comentario