El nuevo tipo de ataques informáticos estudiado por investigadores de Princeton tiene la capacidad de superar una serie de medidas de seguridad llamadas “encriptación de disco”, que aseguran la información almacenada en la memoria permanente de los ordenadores. De hecho, los investigadores han conseguido romper varias tecnologías de encriptación tan comunes como BitLocker de Microsoft, File Vault de Apple o el dm-crypt de Linux, según han publicado recientemente.

Estos informáticos han asegurado que los ataques pueden ser efectivos y romper otros muchos sistemas de encriptación, ya que todas estas tecnologías tienen arquitecturas en común, y rota una, rotas todas. Básicamente, lo que han hecho es retardar el proceso de “borrado” de la información de la memoria temporal de un ordenador para extraer de ella las claves de encriptación que les permite, a su vez, acceder a la memoria permanente, donde se almacena toda la información sensible.

“Hemos roto productos de encriptación en casos especialmente importantes hoy en día: portátiles que contienen información corporativa sensible o datos personales de clientes”, comenta Alex Halderman, del departamento de informática de Princeton en un comunicado. “Estamos ante un problema mayor porque se trata de una limitación fundamental en el modo en que los sistemas han sido diseñados”.

Los ataques son particularmente efectivos contra ordenadores que están encendidos en ahorro de energía o en modo “hibernación”. Una manera efectiva de contrarrestar estos ataques es apagando del todo el ordenador si no lo estamos usando, aunque, advierte el informe, incluso esta medida puede ser en muchos casos inútil.

El estudio demuestra los riesgos asociados a ataques realizados contra ordenadores portátiles tan destacados como un ordenador de la Universidad de California-Berkeley que contenía información de más de 98.000 estudiantes. Auque está totalmente asumido que los discos encriptados podrían proteger información sensible en casos como este, lo cierto es que esta nueva investigación ha demostrado que dicha información puede ser fácilmente leída, incluso estando encriptada.

Congelar el chip

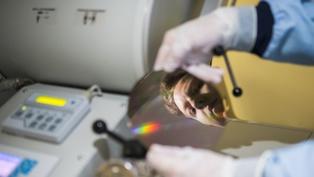

Este nuevo tipo de ataques explora el hecho de que la información guardada en la memoria temporal del ordenador no desaparece de manera inmediata cuando el ordenador es cerrado o cuando el chip de memoria es retirado de la máquina. Bajo circunstancias normales, los datos decaen gradualmente durante un periodo de varios segundos o minutos. Este proceso puede ser retardado considerablemente sometiendo los chips a bajas temperaturas.

La encriptación se basa en el uso de claves secretas, esencialmente grandes números aleatorios, para codificar y proteger la información. Los ordenadores necesitan estas claves para acceder a los archivos almacenados en su propio disco duro. Una vez que un usuario autorizado ha tecleado la contraseña, los ordenadores almacenan estas claves en su memoria RAM, de tal modo que es posible conseguir esas claves regularmente. Las claves desaparecen tan pronto como los chips de la RAM van perdiendo energía.

El equipo ha creado programas capaces de entrar automáticamente información encriptada esencial después de haber cortado la energía a las máquinas y de haberlas reiniciado. Este método de ataque funciona cuando los atacantes tienen acceso físico a los ordenadores y también cuando acceden a ellos remotamente a través de una red informática. El ataque funciona incluso cuando la clave de encriptación empieza a decaer, ya que los investigadores fueron capaces de reconstruirla a partir de claves derivadas que estaban almacenadas en la memoria del ordenador.

En una versión extremadamente poderosa del ataque, pudieron obtener los datos correctos de encriptación incluso cuando la memoria había sido quitada del ordenador y colocada en otra máquina. Después de haber conseguido la clave de encriptación, pudieron acceder fácilmente a toda la información del ordenador donde estaba instalada originalmente.

Vulnerabilidad

Los ataques han demostrado la vulnerabilidad de los ordenadores cuando están activos y cuando están en modo de ahorro de energía. Aunque el ordenador pida una contraseña para volver al estado normal, el ataque es efectivo, ya que, como se ha dicho, las claves están en la memoria RAM.

Los investigadores han ido un poquito más lejos, y han sido capaces de alargar la vida de la información almacenada en la RAM y tener más tiempo para extraer de ella la información que necesitaban. Para ello, han usado un producto de limpieza de los teclados que es muy fácil de encontrar. Con este producto tan común han sometido a bajas temperaturas a los chips. Este procedimiento tan casero retrasa el proceso que tiene lugar en la memoria RAM, de tal modo que es posible recuperar hasta el 99,9% de la información allí almacenada temporalmente.

“De forma indirecta han aparecido en la literatura científica los problemas asociados con la información retenida en la memoria temporal de los ordenadores, pero este es el primer examen sistemático de sus implicaciones de seguridad”, comenta el profesor Schoen, otro de los autores del estudio.

Los investigadores ya han contactado con algunos fabricantes para poner en su conocimiento estas vulnerabilidades: con Microsoft, que incluye BitLocker en algunas versiones de su Windows Vista; con Apple, que ha creado FileVault; y con los creadores de dm-crypt y TrueCrypt para Linux

“Actualmente no pueden hacer mucho”, comenta Halderman, que también ha participado en la investigación. “A corto plazo, pueden advertir a sus clientes respecto a estas vulnerabilidades y decirles que apaguen completamente sus ordenadores”.

A largo plazo, este estudio considera que sería necesario diseñar nuevas tecnologías que no necesitaran almacenar claves de encriptación en la memoria RAM, dada su vulnerabilidad inherente. Los investigadores tienen planeado seguir trabajando en este y en otros mecanismos de defensa contra nuevos peligros de seguridad.

Hacer un comentario